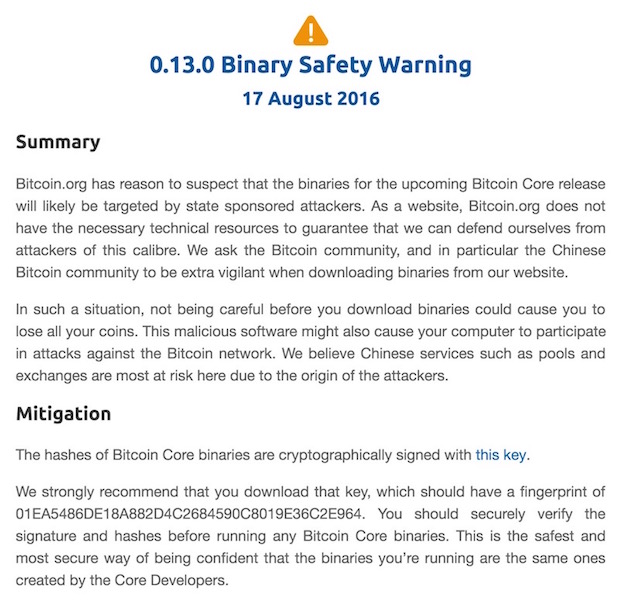

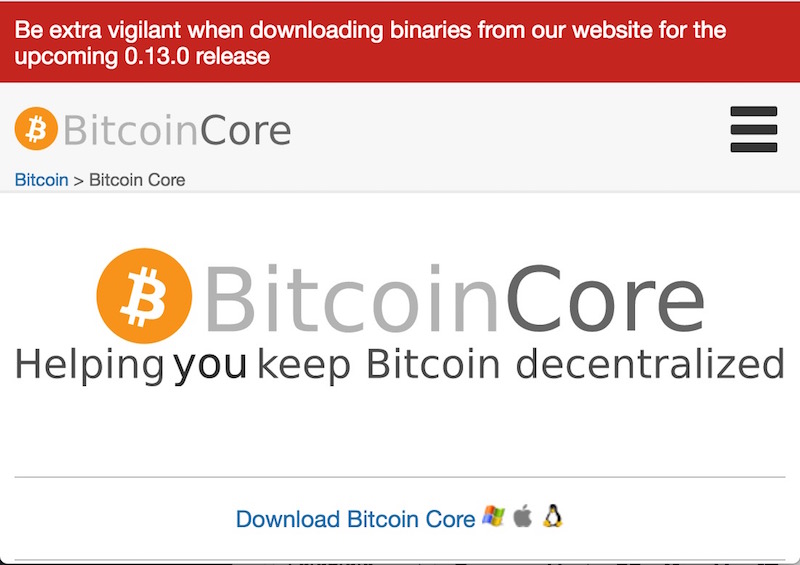

Il 17 agosto è comparso, sul sito bitcoin.org, un alert che informa i visitatori circa sospetti di uno state sponsored attack [WBM] nei confronti della prossima versione del software Bitcoin Core, la 0.13.0, mettendo in guardia in particolare la comunità di utilizzatori cinesi del protocollo Bitcoin. I rischi di questo attacco sponsorizzato da uno o più Stati sono, stando all’alert, il furto di bitcoin o la possibilità che il proprio PC diventi uno zombie ed entri a far parte di una botnet che possa tentare di danneggiare la rete Bitcoin.

Il 17 agosto è comparso, sul sito bitcoin.org, un alert che informa i visitatori circa sospetti di uno state sponsored attack [WBM] nei confronti della prossima versione del software Bitcoin Core, la 0.13.0, mettendo in guardia in particolare la comunità di utilizzatori cinesi del protocollo Bitcoin. I rischi di questo attacco sponsorizzato da uno o più Stati sono, stando all’alert, il furto di bitcoin o la possibilità che il proprio PC diventi uno zombie ed entri a far parte di una botnet che possa tentare di danneggiare la rete Bitcoin.

Non è stato precisato il motivo che spinge gli sviluppatori a mettere in guardia gli utilizzatori del wallet/nodo bitcoin nella sua specifica versione 0.13.0 che ancora deve uscire. Certamente questo annuncio ha contribuito a ricordare come la sicurezza del protocollo Bitcoin dipende in gran parte dall’utilizzatore e dalle precauzioni che vengono prese in fase di utilizzo. Un client fake, bacato o corrotto può molto facilmente portare alla perdita dei propri bitcoin e, come se non bastasse, danneggiare anche l’intera rete Bitcoin che contribuisce a diffondere le transazioni e minare nuovi blocchi da concatenare alla blockchain.

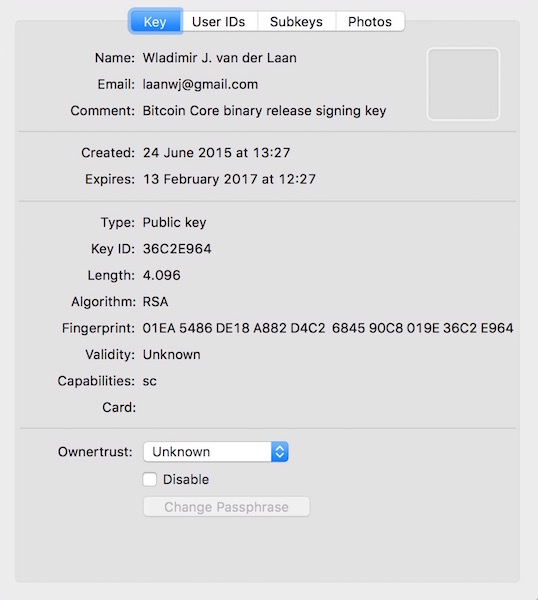

Per evitare di correre rischi è sufficiente verificare la versione del client Bitcoin Core che si andrà a scaricare tramite il check della firma dello sviluppatore Wladimir J. van der Laan (tramite la sua chiave PGP/GPG con fingerprint 01EA5486DE18A882D4C2684590C8019E36C2E964 e ID laanwj@gmail.com) e, se possibile, anche da parte di qualche altro sviluppatore del team di sviluppo Bitcoin Core utilizzando le chiavi disponibili nel repository Gitian.

Una volta scaricato il binario di Bitcoin Core, è quindi consigliabile scaricare l’elenco dei valori SHA256 di tutte le compilazioni per le varie piattaforme, contenuto nel file SHA256SUMS.asc, e verificare tramite il comando “gpg –verify” (oppure mediante interfaccia grafica GPG/PGP per Windows, Mac OS o Linux) che la firma sia stata generata dalla chiave pubblica scaricata in precedenza da fonte attendibile.