Per chi non ha seguito la vicenda anche la sola ipotesi può sembrare assurda ma a fine agosto, attingendo dal controverso post del blog del ricercatore di sicurezza Krypt3ia [WBM], fior di testate giornalistiche e blog hanno riportato la notizia che dal wallet contenente i bitcoin sequestrati dall’FBI durante l’operazione Silk Road stavano uscendo transazioni verso l’indirizzo su cui Shadow Brokers è in attesa delle offerte in bitcoin di chi vuole partecipare all’asta per ottenere le informazioni – a loro dire – sottratte all’NSA e all’Equation Group.

Non ci interessano le motivazioni per le quali Krypt3ia ha pubblicato un articolo nel quale lascia intendere che non è certo di quello che ha rilevato ma ne è abbastanza certo da scriverci un post dettagliandolo con schemi di Maltego nei quali include anche i fondi del US Marshall Service, anch’essi secondo lui coinvolti nel giro di transazioni. Il ricercatore – ricevute segnalazioni circa l’inesattezza delle sue affermazioni – ha parzialmente aggiustato il tiro [WBM] precisando però che in qualche modo comunque ha avuto ragione nell’affermare che c’è qualcosa di strano e prendendosela in modo piuttosto stizzito con tutti coloro che lo hanno ripreso.

Interessano invece due aspetti della vicenda: l’affidabilità dei mass media – soprattutto se online – e la questione tecnica della direzione delle transazioni e del change address, che potrebbe aver tratto in inganno Krypt3ia spingendolo a fare supposizioni piuttosto azzardate.

Il primo aspetto è certamente noto da secoli ma in questo caso ha spiazzato tutti, soprattutto l’autore del blog Krypt3ia: il mondo giornalistico può far rimbalzare una notizia contenente riferimenti sbagliati e ardite supposizioni, senza fare alcuna verifica e facendola diventare la notizia del giorno. Per di più su un argomento così delicato come può essere quello di una manovra dell’FBI che avrebbe goffamente inviato un’infinitesima parte dei fondi sequestrati da Silk Road all’indirizzo di Shadow Brokers. Probabilmente ciò che conta è la reputazione della fonte, che un minimo sarà stata vagliata, o il fatto che vengano citati grafi, calcoli e ragionamenti che possono sembrare filare.

Il secondo aspetto, di tipo tecnico, è ciò che più ci interessa in quanto interessati alla bitcoin forensics e coinvolge proprio le indagini sulla blockchain, le transazioni, il resto o change address e la clusterizzazione dei wallet.

Partiamo dall’inizio: il 15 agosto 2015 un’organizzazione che si fa chiamare Shadow Brokers pubblica la notizia di un leak di strumenti sottratti all’NSA tramite il suo Equation Group che sarà venduto al vincitore di un’asta in grado di versare un milione di bitcoin sull’indirizzo 19BY2XCgbDe6WtTVbTyzM9eR3LYr6VitWK. I partecipanti che non raggiungeranno il milione di bitcoin non riavranno indietro i propri soldi, il vincitore dovrà semplicemente inserire nel campo OP_RETURN di una delle sue transazioni una prova che lo identifichi così da poter poi contattare Shadow Brokers tramite il loro indirizzo bitmessage (BM-NBvAHfp5Y6wBykgbirVLndZtEFCYGht8) o i2p (o1uHOkOcMoFEa7O7dbEilzfMvWzo7bDu~td3x9gYz4b4t5OriJ7U6GUWr5GZoWxQ9f2TrIY5RzhpIMVP6hTLXZ) o all’indirizzo email che Shadow Brokers ha nascosto dentro la chiave PGP (theshadowbroker@mail.i2p) e ottenere la password per decifrare l’archivio criptato che è possibile scaricare pubblicamente. Per dimostrare di avere in mano gli strumenti originali dell’NSA, Shadow Brokers pubblica anche un secondo archivio zip criptato di cui però fornisce la chiave “theequationgroup”, archivio utilizzato da diversi ricercatori di sicurezza per verificare l’integrità del materiale sottratto all’NSA tramite il loro Equation Group.

Da diversi indirizzi cominciano a versare piccole quantità di moneta virtuale all’indirizzo 19BY2XCgbDe6WtTVbTyzM9eR3LYr6VitWK e nessuno ci fa caso, dato che è normale che essendo la blockchain pubblica chiunque possa tentare di “sporcarla” con transazioni contenenti persino pubblicità o messaggi in chiaro. C’è persino chi si è dilettato con lo scherzo del RickRoll sull’indirizzo Shadow Brokers eseguendo transazioni che, lette in sequenza, contengono il ritornello della canzone di Rick Astley “Never Gonna Give You Up”.

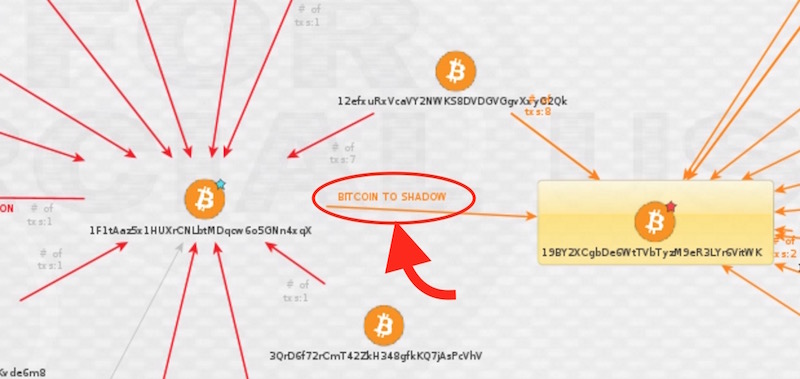

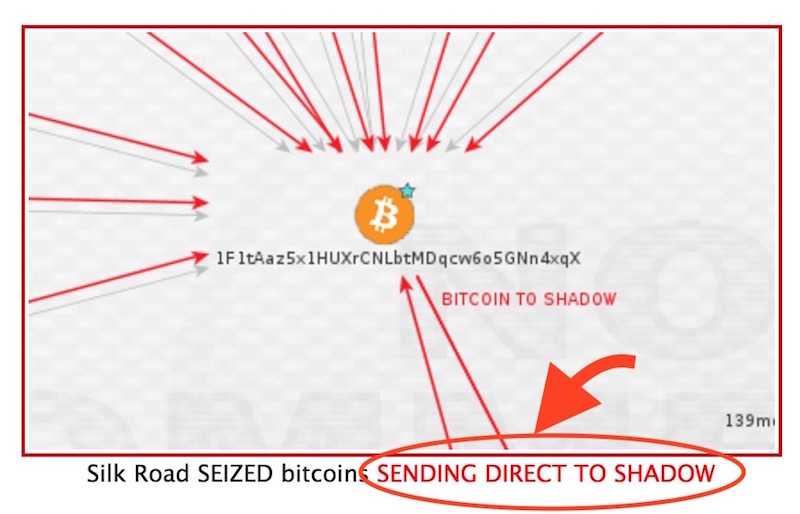

Quando però sono comparsi, tra gli indirizzi coinvolti nelle transazioni, quello dei bitcoin confiscati durante le operazioni di arresto e sequestro di Silk Road (1F1tAaz5x1HUXrCNLbtMDqcw6o5GNn4xqX) e quello dell’asta promossa dall’US Marshal (1Ez69SnzzmePmZX3WpEzMKTrcBF2gpNQ55) qualcuno lo ha notato e ha pensato che potesse esserci un’uscita di denaro da quei due conti (in possesso soltanto del governo USA) verso il conto dell’asta Shadow Brokers, ricostruendo il grafo delle transazioni con Maltego e indicando una connessione “bitcoin to shadow”che va dall’indirizzo Bitcoin del sequestro di Silk Road a quello dell’asta di Shadow Brokers.

La connessione diventa poi diretta, non si capisce bene perché, dato che la realtà è che da un indirizzo esterno una transazione multipla è stata eseguita verso l’indirizzo Silk Road e verso quello Shadow Brokers.

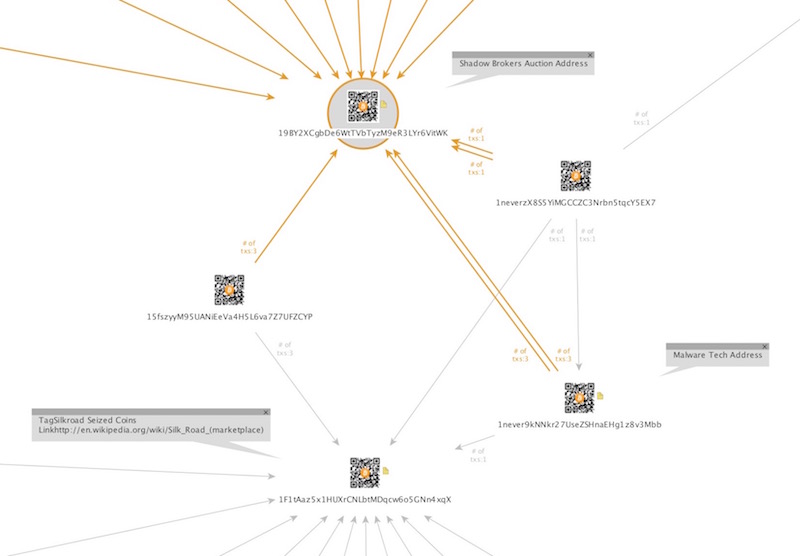

Questa è in realtà la ricostruzione tramite il software Maltego dei legami che accomunano tramite transazioni dirette i due indirizzi Shadow Brokers e Silk Road, come si nota non ci sono collegamenti diretti che vanno da Silk Road a Shadow Brokers.

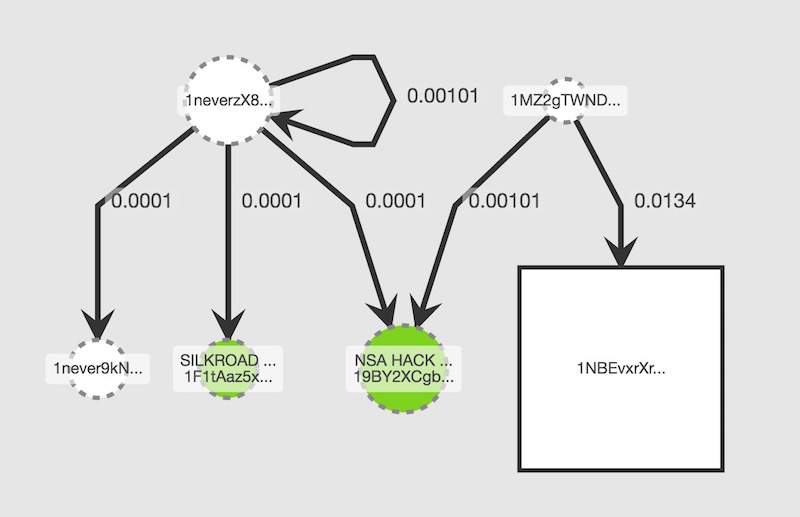

Esaminiamo le varie ipotesi: un invio diretto di bitcoin dai fondi sequestrati a Silk Road verso Shadow Brokers non può essere plausibile corretta innanzitutto perché dai fondi Silk Road è uscita una sola transazione in data 12 giugno 2014, per l’asta US Marshal. Non ci sono ulteriori TXOUT, transazioni in uscita, dall’indirizzo dei bitcoin sequestrati a Silk Road mentre, come si nota dallo schema seguente, ciò che lega l’indirizzo marchiato in BlockSeer come “NSA HACK” con quello marchiato “SILKROAD” sono transazioni che partono da indirizzi bitcoin e vanno verso entrambi, non esistono transazioni dirette da “NSA HACK” a “SILKROAD”.

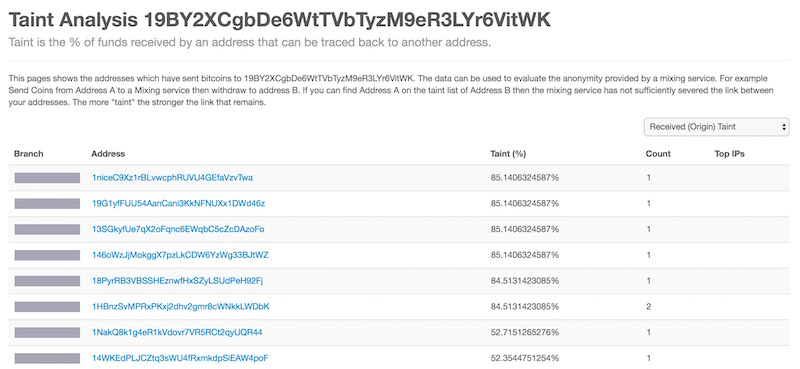

Potrebbe trattarsi comunque di invio indiretto, cioè l’indirizzo Shadow Brokers potrebbe aver ricevuto fondi transitati per l’indirizzo “Silk Road Seized Coins” e passati poi per altri indirizzi prima di arrivare a destinazione. Per verificare questa ipotesi possiamo procedere tramite taint analysis in entrata prodotta dal sito Blockchain.info [WBM] (Taint Analysis con modalità “Received (Origin) Taint“) sull’indirizzo Shadow Brokers. Una semplice ricerca all’interno degli indirizzi che, direttamente o indirettamente hanno trasferito fondi a quello di Shadow Brokers, mostra la totale assenza dell’indirizzo del sequestro Silk Road.

Come riportato nell’immagine, Blockchain.info precisa che <<Taint is the % of funds received by an address that can be traced back to another address. This pages shows the addresses which have sent bitcoins to 19BY2XCgbDe6WtTVbTyzM9eR3LYr6VitWK. The data can be used to evaluate the anonymity provided by a mixing service. For example Send Coins from Address A to a Mixing service then withdraw to address B. If you can find Address A on the taint list of Address B then the mixing service has not sufficiently severed the link between your addresses. The more “taint” the stronger the link that remains.>>

Rimane la possibilità – che può aver condotto in errore il ricercatore – che gli indirizzi di provenienza dei fondi versati all’indirizzo Shadow Brokers e a quello del sequestro Silk Road facciano parte di uno stesso wallet e, in questo caso, la presenza dell’indirizzo del sequestro Silk Road tra i destinatari costituirebbe un resto o change address con “riciclo” di un indirizzo del wallet. Questa possibilità è più complessa da verificare, è possibile tentare di ricavare dati di clustering mediante strumenti open source come BitIodine oppure strumenti a pagamento.

Nel caso specifico, osservando la provenienza di alcuni dei millibitcoin e le caratteristiche delle transazioni (es. i messaggi lasciati nel campo OP_RETURN), non possiamo che non condividere l’integrazione all’articolo di ZDNet [WBM] con il commento a caldo di Jonathan Levin, CRO di Chain Analysis, o le opinioni espresse in altri blog come Erratasec [WBM] o MalwareTech Blog [WBM] che confermano come non si rileva traccia di passaggio diretto o indiretto di bitcoin dall’indirizzo del sequestro Silk Road da parte dell’FBI a quello dell’asta Shadow Brokers per la vendita del leak NSA/Equation Group.

Quest’ultimo, in particolare, per fugare eventuali dubbi rimasti, ci mostra in conclusione dell’articolo la firma del messaggio eseguita con la chiave privata dell’indirizzo bitcoin 1never9kNNkr27UseZSHnaEHg1z8v3Mbb, uno di quelli che hanno creato un “ponte” tra l’indirizzo contenente i bitcoin sequestrati dall’FBI a Silk Road e l’indirizzo dell’asta Shadow Brokers.

Now before anyone comes up with any conspiracies about the FBI being behind the rickroll of the ShadowBrokers bitcoin address, here is the message “MalwareTech is love, MalwareTech is life.” signed with the private key of 1never9kNNkr27UseZSHnaEHg1z8v3Mbb:

GzmjWJ/nUtiv76lTWLtp5uSzIiZNCiLV6agdIEF/AJoDaElV8jjrk/hdndOR+2Chbdm1ItEpZOApC+fP9NIKeHA=

Incoming search terms:

- https://www bitcoinforensics it/tag/19by2xcgbde6wttvbtyzm9er3lyr6vitwk/

- https://www bitcoinforensics it/tag/1ez69snzzmepmzx3wpezmktrcbf2gpnq55/