Due ex agenti del Governo degli Stati Uniti affronteranno a breve diverse accuse per aver rubato dei bitcoin durante l’indagine sul noto mercato nero Silk Road. I due sono accusati di furto di proprietà governativa, frode elettronica, riciclaggio e conflitto d’interesse. Più che dal punto di vista giuridico – per quanto indubbiamente interessante da diversi punti di vista – ci focalizzeremo sugli aspetti di bitcoin forensics che emergono dai documenti ufficiali pubblicati dal Governo statunitense l’altro ieri.

Due ex agenti del Governo degli Stati Uniti affronteranno a breve diverse accuse per aver rubato dei bitcoin durante l’indagine sul noto mercato nero Silk Road. I due sono accusati di furto di proprietà governativa, frode elettronica, riciclaggio e conflitto d’interesse. Più che dal punto di vista giuridico – per quanto indubbiamente interessante da diversi punti di vista – ci focalizzeremo sugli aspetti di bitcoin forensics che emergono dai documenti ufficiali pubblicati dal Governo statunitense l’altro ieri.

L’accusa relativa al furto e riciclaggio di bitcoin vede tra gli imputati Carl Mark Force IV, un agente della DEA e Shaun Bridge, dei Servizi Segreti degli Stati Uniti, entrambi coinvolti nella task force organizzata per l’indagine su Silk Road, il mercato nero di droghe, armi e merci illegali presente sul dark web.

Mark Force è un Agente sotto copertura, in contatto con Ross Ulbricht, noto anche come Dread Pirate Roberts, catturato a febbraio con diverse imputazioni legate al mercato di Silk Road di cui risultava essere l’ideatore e il proprietario. Oltre a furto e riciclaggio di bitcoin è accusato anche di appropriazione indebita di beni di proprietà del governo e conflitto d’interessi. Sembra infatti che l’Agente abbia creato diversi profili falsi online per poter eseguire transazioni in bitcoin appropriandosi di criptovaluta di proprietà del governo e dagli indagati. Tramite tecniche di money laundering ha poi ripulito le tracce per impedire che le transazioni fossero ricondotte a lui. Attraverso profili falsi, sembra infatti che Ulbricht sia stato contattato per ottenere informazioni circa l’indagine in cambio di centinaia di dollari in bitcoin e, contemporaneamente, in cambio di altri bitcoin la possibilità che alcune informazioni circa l’indagine venissero occultate. Infine, sembra che alcuni dei bitcoin ricevuti dall’agente, sotto copertura alla luce della sua collaborazione con un exchange, non siano poi finiti al governo per il sequestro e confisca ma siano scomparsi dopo essere stati trasferiti su indirizzi riconducibili all’Agente. Come se non bastasse, sembra che l’agente abbia anche tentato di costringere il servizio di pagamento Venmo e l’exchange di bitcoin Bitstamp ad aiutarlo a cancellare le tracce delle sue attività illecite. Per quanto possa essere paradossale, sembra che tre errori commessi dall’agente siano stati importanti per lo svolgimento delle indagini: avrebbe utilizzato per errore il suo vero nome in una delle mail inviate a Silk Road da parte di una delle sue false identità, avrebbe indicato la sua vera identità su un exchange di bitcoin per poter prelevare i dollari dal conto bitcoin e avrebbe utilizzato il suo notebook di servizio per loggarsi sulla sua identità personale sulla piattaforma Silk Road.

Il secondo Agente, esperto di computer forensics dei Servizi Segreti, avrebbe invece intascato diverse centinaia di migliaia di dollari in bitcoin da indirizzi cui era entrato in possesso durante l’indagine sul mercato Silk Road. Non sono ancora stati diffusi i particolari, ma sembra che l’Agente abbia parcheggiato i bitcoin su un conto dell’ormai defunto MtGox, in Giappone, per poi trasferirli su un proprio conto prima che venisse ordinata la confisca dei conti Mt. Gox.

Dal punto di vista umano non c’è da stupirsi, la tentazione rende l’uomo ladro e la categoria di appartenenza spesso non fa la differenza. Nel mondo reale non sono rari i casi in cui qualcuno si è appropriato di materiale posto in sequestro o di beni identificati durante le indagini, soprattutto se sotto copertura.

Ciò che invece risulta nuovo sono le modalità con le quali sono stati sottratti i fondi, in particolare per quanto riguarda il secondo Agente che deve essersi imbattuto in alcune chiavi private e aver ceduto alla tentazione di firmare una transazione con esse per trasferire fondi verso indirizzi bitcoin sotto il suo controllo.

Ricordiamo infatti che per trasferire dei bitcoin da un indirizzo a un altro non è necessario prelevare fisicamente i fondi (come nel caso dei contanti) né dover provare la propria identità (come può avvenire per un bonifico eseguito in banca). Basta riuscire a leggere anche soltanto per pochi secondi la chiave privata di un indirizzo bitcoin per poterne svuotare il contenuto, anche a distanza di tempo e da una rete anonima, senza quindi lasciare traccia alcuna. La cosa può avvenire entrando in contatto con un wallet bitcoin anche multiutente, che magari anche per pochi minuti è rimasto aperto (quindi sbloccato tramite la password, anche se non nota al ladro) e ha permesso di esportare le chiavi private. Ci sono stati anche di recente infatti casi – come quello dell’exchange AllCrypt ora chiuso – in cui i ladri non hanno esportato le chiavi private dai wallet e poi le hanno utilizzate in tutta tranquillità sui loro sistemi e in completo anonimato per trasferire i fondi verso indirizzi gestiti direttamente da loro. E’ servito a poco, nel caso appena menzionato, che i proprietari dell’exchange cambiassero le password al loro wallet… ormai le chiavi private erano state copiate.

Ovviamente, tramite tecniche di bitcoin forensics, si può rincorrere il flusso di transazioni fino a cercare di capire verso quali indirizzi sono stati trasferiti i bitcoin, nel caso in cui si rilevino ulteriori transazioni. Se però il malintenzionato trasferisce i bitcoin su uno o più indirizzi mai utilizzati online, senza svuotarli ma lasciandoli parcheggiati, l’indagine diventa decisamente più ardua.

Nel caso specifico, gli inquirenti hanno ricostruito i movimenti tra numerosi indirizzi bitcoin, riconducendoli agli indagati, Silk Road e Ross Ulbricht (“Dread Pirate Roberts”). Il 30 marzo 2015 il Dipartimento di Giustizia ha pubblicato la notizia delle accuse (WBM) precisando per correttezza che “the charges contained in the complaint are merely accusations, and the defendants are presumed innocent unless and until proven guilty“, cioé che le imputazioni sono formalmente soltanto accuse e i soggetti sono presunti innocenti a meno che non venga provata la loro colpevolezza.

Detto questo, negli allegati dell’atto di denuncia di 95 pagine pubblicato in PDF (WBM) citato nella rassegna stampa sopra citata sono visibili in chiaro le transazioni (verificabili, peraltro, da chiunque) avvenute tra Ulbricht e i due indagati.

Dal punto di vista della bitcoin forensics, è palese come in un’indagine come questa avere una blockchain dove la formazione della prova è pubblica, statica, immodificabile e verificabile da chiunque è un vantaggio che le indagini tradizionali non offrono.

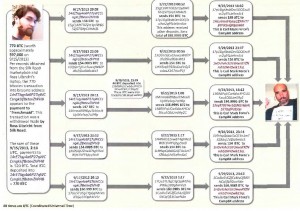

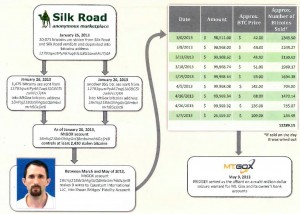

Osservando lo schema riportato qui sopra, notiamo come Ross Ulbricht ha eseguito in data 17 settembre 2013 vari versamenti dal suo indirizzo 14rE7Jqy4a6P27qWCCsngkUfBxtevZhPHB verso diversi indirizzi dai quali poi i bitcoin sono stati successivamente versati in un wallet riconducibile a Carl Mark Force su CampBX.

E’ interessante notare come non sono stati usati mixer, tumbler o servizi di money laundering o coinjoin, cosa questa che ha permesso di ricostruire le transazioni bitcoin e i wallet dalle quali sono state generate. Si può infatti seguire il percorso delle transazioni osservando come i conti non sono condivisi e i passaggi sono lineari, proviamo ad esempio con la prima:

14rE7Jqy4a6P27qWCCsngkUfBxtevZhPHB -> 15gCsMtTDZ2zt1ydW6652jSTQXpCAHAtZL -> 17p1DgXbvbDm5DQ3zu9vc2q9TzJe9vn5ct -> 1HEuVmWKybo1ZXAVTTBYFiXSvQNEat46BQ

Visualizzando la taint analysis in ingresso dell’ultimo indirizzo (appartenente al wallet di Carl Mark Force) si nota chiaramente come questi passaggi legano indissolubilmente il wallet di Force con Silk Road.

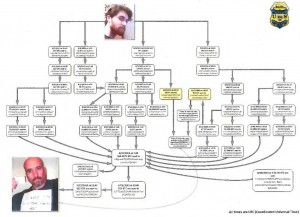

Tramite tecniche che potremmo definire quindi di bitcoin forensics gli inquirenti hanno ricostruito tutte le principali transazioni in bitcoin inoltrate da Ross Ulbricht, tramite Silk Road, ai vari protagonisti della vicenda, che sono accusati di aver estorto e rubato bitcoin tramite false identità e profili fittizi. Questo ha permesso di tracciare uno schema degli indirizzi bitcoin coinvolti e disegnare una struttura di transazioni che lega in modo indissolubile, mediante una sorta di bitcoin intelligence, le parti coinvolte.

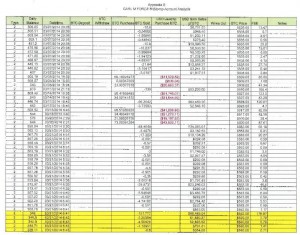

Oltre al tracciare le transazioni di bitcoin nella blockchain, gli inquirenti hanno analizzato il conto di uno degli agenti sull’exchange Bitstamp, ricostruendo i vari depositi illeciti e prelievi verso il suo conto corrente.

Nel documento pdf linkato nella rassegna stampa del Dipartimento di Giustizia non si riescono a leggere distintamente gli indirizzi bitcoin e le cifre della tabella: fortunatamente è ancora disponibile online una versione precedente della querela (WBM) con gli allegati in alta definizione.

Dal punto di vista della bitcoin forensics – e anche della formazione della prova giuridica – è interessante osservare come chiunque può verificare sulla blockchain gli indirizzi e le transazioni sulle quali gli investigatori hanno basato le loro accuse. Gli allegati alla querela – almeno quelli relativi alla blockchain – non hanno bisogno di certificazione tramite hash, data certa o catena di custodiapoiché i dati sono pubblici, condivisi e immutabili.

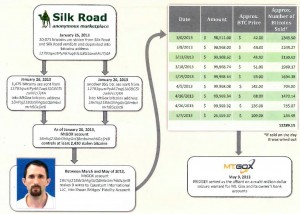

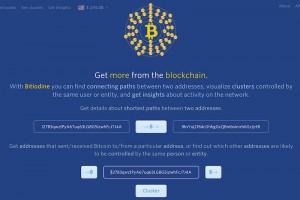

A partire dal documento, quindi, possiamo verificare i vari pseudonimi Bitcoin citati come ad esempio l’indirizzo 127B3qwztPyA67uq63LG8G5izwhFcJ7J4A, dove sono stati depositati 20.073 bitcoin rubati da Silk Road il 25 gennaio 2013, trasferiti poi in due tranche da 1.475 e 955 bitcoin verso l’indirizzo MtGOX 1BnYoj218dcGhhgGcQBmbsimrh6GzJjrtB il 26 gennaio 2913. Da quest’ultimo account, Shaun Bridges avrebbe eseguito nove transazioni verso la Quantum International LLC, nel suo conto personale. Possiamo eseguire taint analysis per verificare quanto sono legati tra di loro gli indirizzi, o ancora interrogare il database bitiodine per ricostruire i cluster di indirizzi che possono appartenere allo stesso wallet o misurare le distanze che collegano due indirizzi.

Questi sono soltanto alcuni degli esempi di come si possono eseguire attività di intelligence e forensics su indirizzi, wallet e transazioni bitcoin.